Dada la complejidad de definir un término como ciberespacio, vamos a abordar su naturaleza dividiéndolo en 4 capas:

No son los ordenadores los que crean el ciberespacio, sino la interconexión, que se realiza en las cuatro capas que hemos descrito.

Capa Física:

Capa Lógica:

El ciberespacio está construido a partir de componentes que proporcionan servicios, y estos servicios están diseñados de forma que puedan combinarse para formar servicios más complejos.

Entre los servicios de nivel más bajo podemos tener los entornos de ejecución de programas, los mecanismos de transporte de datos (protocolos), los estándares para el formato de datos.

Sobre estos bloques básicos se construyen aplicaciones como procesadores de texto, bases de datos o la Web.

Combinando las aplicaciones anteriores obtenemos servicios más complejos. Por ejemplo,uniendo una base de datos con la Web obtenemos generación dinámica de contenidos.

Sobre la web dinámica se han desarrollado otros servicios más complejos, como Facebook, que a su vez es una plataforma sobre la que se desarrollan otras aplicaciones.

La naturaleza del ciberespacio es la continua y rápida evolución de nuevas capacidades y servicios, basados en la creación de nuevas construcciones lógicas sobre los fundamentos físicos.

Podemos decir que el ciberespacio es recursivo, plataformas sobre plataformas sobre

plataformas…

Capa de Información:

Hay muchos aspectos que influyen en el ciberespacio, pero claramente, la creación, captura,almacenamiento y procesado de información es fundamental en esta experiencia.

La información en el ciberespacio puede tomar muchas formas:

La información ya no sólo se almacena de forma estática, sino que se crea deforma dinámica continuamente. Las páginas web se crean bajo demanda y se personalizan para el usuario, basándose en componentes de información almacenados en bases de datos.

Personas:

Las personas ya no son simples usuarios pasivos del ciberespacio. Las personas contribuyen a la Wikipedia y “twitean”. Escriben en Facebook y establecen conexiones con otras personas en LinkedIn…

Los participantes en juegos multijugador “van” a su mundo virtual, conforman un rol (avatar),ganan dinero, hacen amigos, discuten sobre un gobierno y tienen un sentimiento de “realidad”de ese espacio virtual.

Todas las capas son importantes y si queremos entender la seguridad en el ciberespacio, no podemos enfocarnos sólo en una de ellas.

Los ataques pueden producirse en las 4 capas, desde la destrucción de componentes físicos a engañar a personas, pasando por comprometer elementos lógicos o corromper información.

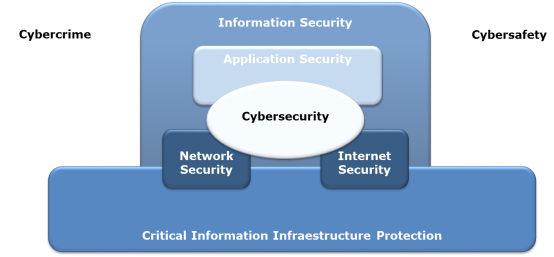

La ciberseguridad se basa en la seguridad de la información, seguridad de aplicaciones, seguridad de red y la seguridad de Internet como bloques de construcción fundamentales.

La ciberseguridad es una de las actividades necesarias para CIIP (Critical InformationInfrastructure Protection) y, al mismo tiempo, una protección adecuada de los servicios de infraestructura crítica contribuye a las necesidades básicas de seguridad (es decir, la seguridad,la fiabilidad y disponibilidad de la infraestructura crítica) para la consecución de los objetivos de la ciberseguridad.

La seguridad cibernética no es, sin embargo, sinónimo de seguridad de Internet, seguridad de red, seguridad de aplicaciones, seguridad de la información, o CIIP. Tiene un alcance único que requiere a las partes interesadas jueguen un papel activo con el fin de mantener, si no mejorarla utilidad y confiabilidad del ciberespacio.

Con mucha frecuencia se confunden los términos ciberseguridad y seguridad de la información.Ambos conceptos tienen como objetivo conseguir y mantener las propiedades de la seguridad:

Sin embargo, el alcance global de Internet le da a la ciberseguridad un carácter único.

Mientras que la seguridad de la información se inició cuando la mayoría de los sistemas estaban aislados y raramente se atravesaban jurisdicciones,la ciberseguridad trabaja sobre amenazas globales e incertidumbre legal.

Las leyes creadas para la seguridad de la información son inadecuadas en la era de Internet.

La ciberseguridad tiene que lidiar con una arquitectura de Internet que hace prácticamente imposible atribuir un ataque a quien lo ha iniciado.

Debido a sus orígenes en los servicios militares y diplomáticos, la seguridad de la información suele centrarse en la confidencialidad. A pesar de que WikiLeaks ha destacado la importancia de la confidencialidad, la ciberseguridad se centra también en la integridad y la disponibilidad.

Un ciberataque ocurre cuando una amenaza rompe con éxito los controles de seguridad (de los que hablaremos más adelante en el curso).

Las evidencias muestran que estos ataques están creciendo en sofisticación, frecuencia y gravedad.

Nuestra creciente dependencia en el ciberespacio pone a todos los gobiernos, empresas, organizaciones y usuarios individuales en el riesgo de fraude, sabotaje y vandalismo.

Nos especializamos en una amplia gama de servicios informáticos que abarcan desde la seguridad informática hasta el desarrollo de sistemas personalizados.